Irak-Demonstranten Humor: Sich im Parlament fit halten aber wie – Video

by Nilzeitung

by Nilzeitung

Anti-US-Demonstranten im irak stürmen die US-Militärbasis mit Bulldozern und Baggern, um die Basis niederzureißen. Die bewaffneten Demonstranten setzen aktiv Bulldozer ein und haben US-Militärbefestigungen zerstört, um ihre Absicht zu demonstrieren, von den USA gehaltenes Territorium in Bagdad zu besetzen . Irakische Demonstranten starteten auch einen Überraschungsangriff auf die Botschaft der Vereinigten Staaten, die sich in der „grünen Zone“ der irakischen Hauptstadt Bagdad befindet.(@twitter)

by Nilzeitung

UN-Menschenrechtsbüro (OHCHR) veröffentlicht wurde, zunehmend verschiedenen Formen von Belästigung, Druck und Gewalt ausgesetzt.

Angesichts zunehmender Einschränkungen des zivilgesellschaftlichen Raums und der Pressefreiheit in Kambodscha sind Journalisten laut einem neuen Bericht, der am Mittwoch vom UN-Menschenrechtsbüro (OHCHR) veröffentlicht wurde, zunehmend verschiedenen Formen von Belästigung, Druck und Gewalt ausgesetzt.

Alle 65 Journalisten, die im State of Press Freedom in Kambodscha befragt wurden, sagten, sie seien in irgendeiner Form in ihre Arbeit eingegriffen worden – und mehr als 80 Prozent gaben an, unter Beobachtung gestellt und mit unverhältnismäßigen oder unnötigen Einschränkungen konfrontiert worden zu sein, einschließlich des Zugangs zu Information.

„Die Ergebnisse in diesem Bericht sind sehr besorgniserregend, und ich fordere die Behörden dringend auf, unsere Empfehlungen zu berücksichtigen, um sicherzustellen, dass die Medien ihre wichtige Arbeit fair und transparent zum Wohle aller Kambodschaner ausführen können“, sagte der UN-Hochkommissar für Menschenrechte , Michelle Bachelet.

In dem Bericht skizzierte das OHCHR in Kambodscha den zunehmenden Mangel an Presse- und Meinungsfreiheit im Land, indem es den rechtlichen Rahmen untersuchte; der Zustand des Medieneigentums; und spezifische Herausforderungen, mit denen Medienschaffende konfrontiert sind.

Seit Jahren haben die kambodschanischen Behörden aktiv Gesetze verabschiedet, die den zivilgesellschaftlichen Raum im Allgemeinen und die Pressefreiheit im Besonderen einschränken, so der Bericht.

Darüber hinaus wurden Gesetze und andere Instrumente verabschiedet, um die Behörden zu ermächtigen, Journalisten und andere zu zensieren und zu überwachen und die Möglichkeiten der Regierung zu erweitern, die Medienarbeit und die Meinungsfreiheit durch Gerichte einzuschränken.

Die Schrumpfung des zivilgesellschaftlichen Raums ist häufig ein Vorspiel zu einer allgemeineren Verschlechterung der Menschenrechte, hat Generalsekretär António Guterres beobachtet.

Dem Bericht zufolge ist die Pressefreiheit im Zusammenhang mit den kürzlich stattgefundenen Wahlen von besonderer Bedeutung.

Eine freie Presse spielt eine entscheidende Rolle, wenn es darum geht sicherzustellen, dass sich die Wähler über die auf dem Spiel stehenden Themen informieren können und es den Kandidaten ermöglichen, ihre Botschaften an die Wähler zu übermitteln.

„Indem sichergestellt wird, dass die Presse ungehindert und sicher berichten kann, tragen die Behörden dazu bei, ein Umfeld für politische Beteiligung und Debatte zu schaffen“, heißt es in dem Bericht.

State of Press Freedom wirft auch ein Licht auf die Notlage von Journalistinnen, die in Kambodscha stark unterrepräsentiert sind.

Nach Angaben des Informationsministeriums sind von rund 5.000 Journalisten nur 470 Frauen weiblich. Das entspricht weniger als einem von zehn Journalisten.

Der Bericht hebt hervor, dass zahlreiche Journalistinnen und Medienschaffende geschlechtsspezifischen Angriffen ausgesetzt sind, darunter körperliche Belästigung durch männliche Polizisten und Behörden, geschlechtsspezifische Diskriminierung und Gewalt, die auf diskriminierenden Praktiken und sozialen Normen beruhen.

Seit Januar 2017 hat das UN-Menschenrechtsbüro in Kambodscha Fälle von 23 Journalisten dokumentiert, die aufgrund ihrer Arbeit wegen Desinformation, Verleumdung oder Volksverhetzung angeklagt wurden.

Unbefristete Gesetze wie das Gesetz gegen die Verbreitung von COVID-19 und der Untererlass von 2022 über die Einrichtung des nationalen Internet-Gateways geben der Regierung weitreichende Befugnisse, um Informationen zu blockieren und unspezifische Straftaten zu ahnden, und sollten aufgehoben werden, es fügte hinzu.

Der Bericht enthält 15 Empfehlungen, die darauf abzielen, Medienschaffenden einen sichereren, pluralistischeren und geschlechtersensibleren Arbeitsraum zu bieten, sagte das OHCHR und fügte hinzu, es sei bereit, der Regierung bei der Umsetzung die notwendige Unterstützung zu leisten.

Eine Empfehlung drängt darauf, die Zahl der Journalistinnen zu veröffentlichen, und eine andere plädiert dafür, proaktive Maßnahmen zu ergreifen, um diese Zahl zu erhöhen, einschließlich durch Universitätsprogramme und Stipendien.

Das OHCHR fordert außerdem, dass Verfahren gegen Journalisten und Medienschaffende eingestellt werden, wenn sie lediglich ihr Recht auf freie Meinungsäußerung ausüben.

„Freie, unabhängige und pluralistische Medien spielen eine zentrale Rolle in jeder demokratischen Gesellschaft“, sagte der Hohe Kommissar. „Wenn wir die Medienfreiheit verteidigen, verteidigen wir Gerechtigkeit, gute Regierungsführung und Menschenrechte.“

Quelle/news.un.org

by Nilzeitung

The wife of Julian Assange: The case is purely political and we hope there will be a poitical resolution…the UK could at any time stop this extradition" @theprojecttv @StellaMoris1 pic.twitter.com/75UgJbZ5T5

— WikiLeaks (@wikileaks) July 30, 2022

Die Frau von Julian Assange: Der Fall ist rein politisch und wir hoffen, dass es eine politische Lösung geben wird … das Vereinigte Königreich könnte diese Auslieferung jederzeit stoppen.@twitter

by Nilzeitung

Drone shots of the #Flooding in #Kentucky after it the water has receded several feet. #KyWx pic.twitter.com/UPgp6XRzx4

— WxChasing- Brandon Clement (@bclemms) July 28, 2022

by Nilzeitung

Der australische Whistleblower Julian Assange hat gegen seine Auslieferung an die USA Berufung eingelegt – beim High Court in London. Herr Assange wird von den US-Behörden in 18 Fällen im Zusammenhang mit der Veröffentlichung vertraulicher US-Militäraufzeichnungen durch WikiLeaks gesucht.Courtney Gould 28. Juli 2022 – 19:27 UhrNCA-NewsWire

AU-UK-USA,– Der inhaftierte WikiLeaks-Gründer hat nach umfangreichen medizinischen Untersuchungen in einem britischen Gefängnis düstere Aussichten.

Unterstützer von Julian Assange haben den Premierminister angerufen, um in die US-Auslieferung des WikiLeaks-Gründers einzugreifen. Herr Assange, der von den US-Behörden wegen des Durchsickerns geheimer Dokumente gesucht wird, hat beim High Court in London Berufung eingelegt, um seine Auslieferung zu verhindern.

Der 50-Jährige hat mehr als ein Jahrzehnt damit verbracht, einer Auslieferung aus Großbritannien zu entgehen. Er könnte in den kommenden Monaten im Gefängnis sterben, warnten die australischen Ärzte für Assange.

„Ärztliche Untersuchungen von Julian Assange im Belmarsh-Gefängnis im Vereinigten Königreich haben ergeben, dass er an schweren lebensbedrohlichen kardiovaskulären und stressbedingten Erkrankungen leidet, einschließlich eines Mini-Schlaganfalls als Folge seiner Inhaftierung und psychologischer Folter“, sagte Sprecher Dr. Robert sagte Marr.

Mehr als 100 Menschen versammelten sich am Donnerstag auf den Rasenflächen vor dem Parlamentsgebäude, um das Regierungsgesetz zu fordern. Der langjährige Unterstützer des unabhängigen Abgeordneten Andrew Wilkie sagte, Herr Assange sei ein „Held, kein Bösewicht“.

Anthony Albanese wurde gerufen, um Herrn Assange nach Australien zu bringen.

„Die USA wollen sich rächen, und Großbritannien und Australien sind so lange gerne mitgefahren, weil sie die bilateralen Beziehungen zu Washington über die Rechte eines anständigen Mannes gestellt haben“, sagte er der Menge.

„Das ist einfach falsch. Bitte halten Sie die Wut aufrecht. Wenn wir den Druck aufrechterhalten, bin ich zuversichtlich, dass die Gerechtigkeit für Julian siegen wird.“

Die unabhängige Abgeordnete Monique Ryan, die liberale Abgeordnete Bridget Archer, die Senatoren der Grünen, Jordon Steele-John, David Shoebridge und Peter Whish-Wilson, sprachen ebenfalls auf der Kundgebung.

"The decision to extradite Assange is a grave threat to freedom of speech, not just for Julian but for every journalist and editor and media worker in this country."—@suigenerisjen #FreeAssangeNOW #JournalismIsNotACrime pic.twitter.com/jdGhdXWNhl

— Free Assange – #FreeAssange (@FreeAssangeNews) July 28, 2022

Letztes Jahr sagte Anthony Albanese, er sehe keinen Sinn darin, den WikiLeaks-Gründer eingesperrt zu halten. Aber Herr Albanese hat sich seit seiner Wahl im Mai wiederholt geweigert, den Fall von Frau Assange öffentlich zu kommentieren. Stattdessen bestand er darauf, dass „nicht alle Außenangelegenheiten am besten mit dem Megafon erledigt werden“.

Quelle/news.com.au

by Nilzeitung

Der offizielle Austausch des Weißen Hauses mit Taiwan verstößt gegen das Ein-China-Prinzip, das in den Bestimmungen der drei Abkommen zwischen Peking und Washington geregelt ist. | Foto: Twitter @IramsyteleSUR

China,- China warnte am Dienstag, dass es bereit sei, mit „starken Maßnahmen“ zu reagieren, falls die Sprecherin des US-Repräsentantenhauses, Nancy Pelosi, an ihrem Plan festhalte, Taiwan zu besuchen.

Presseberichten zufolge wird Pelosi im August eine Delegation nach Taiwan leiten. Die Reise würde sie zur ranghöchsten US-Gesetzgeberin machen, die die Insel seit 1997 besucht hat.

„Die chinesische Seite hat bei vielen Gelegenheiten ihre entschiedene Opposition gegenüber den Vereinigten Staaten wegen des Besuchs des Sprechers des Repräsentantenhauses, Pelosi, in Taiwan deutlich gemacht“, sagte der Sprecher des chinesischen Außenministeriums, Zhao Lijian.

„Wir haben unsere ernste Besorgnis und unseren festen Standpunkt zum Ausdruck gebracht“, wiederholte Zhao.

Ministerio de defensa de #China asegura que si #EEUU persiste en concretar posible viaje de Nancy Pelosi a Taiwán, "el ejército chino de ninguna manera se quedará de brazos cruzados y tomará medidas enérgicas para frustrar cualquier interferencia externa e intentos separatistas" pic.twitter.com/3RopsGuhDX

— Iramsy Peraza (@IramsyteleSUR) July 26, 2022

Der offizielle Austausch des Weißen Hauses mit Taiwan verstößt gegen das Ein-China-Prinzip, das in den Bestimmungen der drei Abkommen zwischen Peking und Washington geregelt ist.

„Wir sind voll und ganz vorbereitet. Wenn die USA ihren eigenen Weg gehen, wird China sicherlich starke und entschlossene Maßnahmen ergreifen, um seine nationale Souveränität und territoriale Integrität zu wahren, und die USA müssen die volle Verantwortung für alle Folgen tragen“, sagte Zhao.

Tan Kefei, ein Sprecher des Ministeriums für Nationale Verteidigung, sagte seinerseits am Dienstag, wenn Pelosi Taiwan besucht, würde dies zweifellos den Beziehungen zwischen den beiden Militärs äußerst schweren Schaden zufügen und die Spannungen in der Taiwanstraße weiter verschärfen.

Tan forderte die US-Seite auf, praktische Schritte zu unternehmen, um ihrer Verpflichtung nachzukommen, die „Unabhängigkeit Taiwans“ nicht zu unterstützen und Pelosis Besuch in Taiwan nicht auszurichten, und fügte hinzu, dass das chinesische Militär niemals tatenlos zusehen werde, wenn es diesen Plan durchführe.

Quelle/Medienagenturen/China/CGTN-Xinhua/teleSUR – JCM

by Nilzeitung

Kalifornien,- Der Waldbrand, mit dem die kalifornische Grafschaft Mariposa konfrontiert ist, hat mehr als 63 Quadratkilometer Territorium in Mitleidenschaft gezogen und breitet sich schnell in Richtung Yosemite-Nationalpark aus, obwohl die Feuerwehr betonte, dass sie begonnen habe, eine gewisse Kontrolle darüber zu haben.

Feuerwehrleute begannen am Montag endlich, Kaliforniens größtes Lauffeuer des Jahres unter Kontrolle zu bringen und seine Ausbreitung östlich des nahe gelegenen Yosemite-Nationalparks zu stoppen, während Tausende weiterhin unter Evakuierungsbefehl standen.

Das Eichenfeuer brach im Mariposa County in der Nähe des Yosemite-Nationalparks im südlichen Bundesstaat Kalifornien aus. | Foto: Bildschirm

„Es war ein erfolgreicher Tag für Flugzeuge und Feuerwehrleute, was zu einer minimalen Brandausbreitung führte. Hubschrauber warfen 300.000 Gallonen Wasser auf das Feuer.”

„Die Besatzungen bauen weiterhin Kontrollleitungen und löschen Hot Spots entlang bestehender Linien“, sagte das kalifornische Ministerium für Forstwirtschaft und Brandschutz (Cal Fire) in einem Bericht.

Tausende Einwohner von Berggemeinden standen weiterhin unter Evakuierungsbefehl, als der Rauch des Feuers mehr als 200 Meilen reiste und den Lake Tahoe, Teile von Nevada und die San Francisco Bay Area erreichte, sagten Beamte.

Das Feuer wuchs am Montagabend um 6.977 Hektar, etwa 3 % mehr als am Montagmorgen, sagte Cal Fire, mehr als halb so groß wie San Francisco.

Das Eichenfeuer (wie es in den USA genannt wird) hatte sich nach seinem Ausbruch am Freitag schnell ausgebreitet und den anfänglichen Einsatz von Feuerwehrleuten überwältigt, da extrem heißes und trockenes Wetter sein galoppierendes Tempo durch den trockenen Wald und das Unkraut beschleunigte.

Fast 6.000 Menschen wurden zur Evakuierung aufgefordert, und das Feuer bedroht rund 2.000 Gebäude, darunter Wohn- und Geschäftsgebäude, nachdem sich am Sonntag in der Nähe des Yosemite Park in Kalifornien ein Feuer ausgebreitet hatte.

🔥 En #Californie , un enorme #incendio llamado #OakFire lleva varios días causando estragos en el parque de #Yosemite Aquí, el cielo está totalmente cubierto por un espeso humo. (vía @Technically_J ) pic.twitter.com/eMkgDFTQux

— IngGeofisico🌪 (@ChaacTlaloc) July 26, 2022

Es werden 17 Hubschrauber mobilisiert und die Zahl der Feuerwehrleute auf 2.500 verdoppelt.

Die Temperaturen in der Gegend stiegen auf 36 Grad Celsius, während die geringe Chance auf Gewitter schwand. Der nationale Wetterdienst prognostizierte für einen Großteil der Woche Wetter über 37 Grad.

Quelle/Medienagenturen/AP/telesurtv/@twitter

by Nilzeitung

Andy Levin Aktiven Menschenrechte Stimmer für Palästina

US-Kongressabgeordneter Andy Levin: „AIPAC kann die Vorstellung nicht ertragen, dass ich die stärkste jüdische Stimme im Kongress bin, die für … Menschenrechte für das palästinensische Volk einsteht.“

Update folgt

Quelle/@twitter.com

by Nilzeitung

02.07.2014 | 15:09 Uhr | Thorsten Eggeling© iStockphoto/Henrik5000

Sager und Schreibe 56 Fremde Netzwerk und Internet- Netzwerkverbindungen Von McAfee gestoppt und verhindert trotz das sie McAfee verwaltet Haben

IT-WELT-Cybersicherheit,-Hier lernen Sie die Methoden kennen, die Hacker für die Spionage in fremden Netzen nutzen. Denn wenn Sie wissen, wie es geht, können Sie sich besser schützen.

Wer die Gefahren aus erster Hand kennt, weiß auch, wo man sein System am besten optimieren kann.

Ein Gerät ohne eine Netzwerkverbindung ist im Grunde bombensicher vor Hacker-Angriffen. Unbefugte kommen an die Daten nur heran, wenn sie direkten Zugang zum Gerät haben oder Spionage-Software etwa über einen USB-Stick einschleusen. Geräte ohne Netzwerk beziehungsweise Internetanbindung dürften inzwischen jedoch die Ausnahme sein. In deutschen Haushalten laufen DSL-Router oder Kabelmodems rund um die Uhr. PCs, Notebooks, Tablet-PCs, Smart-TV-Geräte sowie Smartphones sind nahezu immer mit dem Heimnetz oder dem Internet verbunden.

Netzwerke sind angreifbar, sobald unbefugte Personen Zugang erlangen können. Im Firmennetz lassen sich beispielsweise mit IP-Scannern „versehentliche“ Freigaben finden. Ein WLAN ist natürlich noch leichter zu hacken, weil es über die Grenzen der Wohnung hinaus funkt.

Dieser Artikel stellt Tools vor, die sowohl von Hackern als auch von Sicherheitsexperten eingesetzt werden. Sie können die Programme nutzen, um die Sicherheit des eigenen Netzwerks oder WLANs zu prüfen. In fremden Netzen drohen bei der Verwendung strafrechtliche Konsequenzen. Darüber hinaus liefert der Artikel Hinweise und Tipps für mehr Sicherheit.

1. Heimnetz über das Internet scannen

Die Geräte in Ihrem lokalen Netzwerk sind standardmäßig nicht von außen über das Internet erreichbar. Ein Hacker, der es auf Schwachstellen bei Geräten mit Netzwerkanschluss abgesehen hat, kann deshalb nicht ohne Weiteres über das Internet auf die Geräte zugreifen. Mehr dazu lesen Sie im Kasten unten „Eindeutige Nummern: IP-Adressen“. Über einige Umwege ist dies allerdings trotzdem möglich.

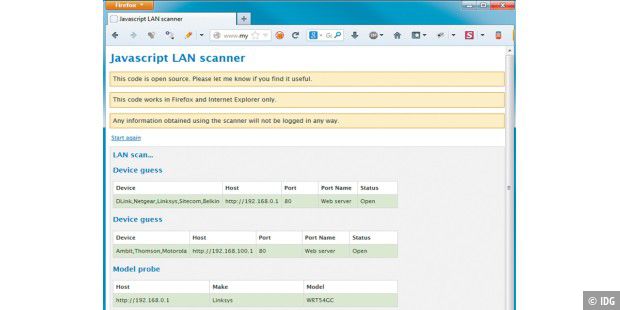

Auf dieser Demoseite können Sie sehen, was alles mit Javascript im Browser möglich ist. Das Script versucht, IP-Nummer und Modellnamen von DSL-Routern im lokalen Netz zu finden.

Netzwerk per Javascript scannen: Ein (harmloses) Beispiel finden Sie in diesem Artikel . Es zeigt, wie sich mithilfe von Javascript herausfinden lässt, welcher DSL-Router in Ihrem Netzwerk läuft und welche IP-Adresse er hat. Der Check funktioniert aufgrund einiger Besonderheiten nur in Firefox, dem Internet Explorer und Safari. Das Script benutzt einen Trick. Es lädt Javascript in einen iFrame, das heißt in ein unabhängiges Browser-Fenster innerhalb einer Webseite. Klicken Sie auf „LAN scan“, um den Test zu starten. Der Code im iFrame versucht dann, eine Webseite von einer vordefinierten Liste von lokalen IP-Adressen zu laden, etwa von http://192.168.178.1. Das ist die IP-Adresse, über die sich standardmäßig die passwortgeschützte Konfigurationsoberfläche einer Fritzbox aufrufen lässt. Wenn das funktioniert, zeigt der Check unter „Device guess“ eine Fritzbox an, auf der ein Webserver mit dem offenen Port 80 läuft. Eine zweite Prüfung versucht, eine bestimmte Datei in der Konfigurationsoberfläche zu finden. Wenn diese vorhanden ist, erscheint die Fritzbox auch mit einer Zeile unter „Model probe“. Damit ist dann bestätigt, dass unter dieser IP-Nummer auch tatsächlich eine Fritzbox zu erreichen ist.

Ob das Javascript Ihren DSL-Router wirklich entdeckt, hängt von der Geräte- und IP-Liste ab. Sie können die bislang noch nicht sehr umfangreichen Listen über „Show device database“ und „Show IP database“ abrufen. Da die meisten DSL-Router jedoch über die IP-Adresse 192.168.0.1 ansprechbar sind, lässt sich zumindest die Existenz eines Webservers unter dieser Adresse nachweisen. Der Check soll auch nur das Prinzip demonstrieren, denn mit dem gleichen Verfahren lassen sich alle Geräte im lokalen Netzwerk prüfen, sofern sie über eine Web-Oberfläche oder einen FTP-Zugang verfügen.

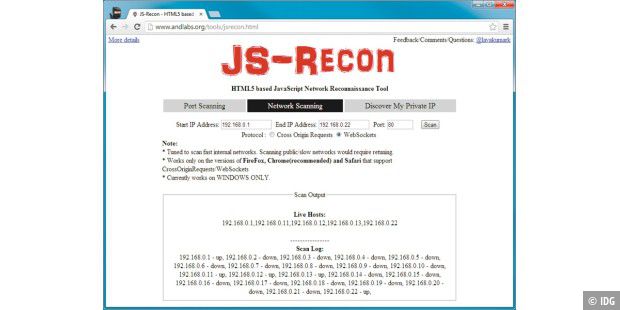

Die Demoseite JS-Recon nutzt HTML 5 und Javascript, um Geräte im lokalen Netzwerk zu finden. Hacker könnten die Methode für einen Angriff verwenden.

Netzwerk mit HTML-5-Methoden testen: Neue Browser-Techniken ermöglichen auch neue Angriffsmethoden. Ähnlich wie bei dem oben beschriebenen Angriff über iFrames ermöglichen Cross Origin Requests und Websockets in neueren Browsern den Zugriff auf Inhalte, die außerhalb der gerade aufgerufenen Webseite liegen. Beiden Techniken können in Webapplikationen für den Datenaustausch mit dem Server eingesetzt werden. Sie lassen sich aber auch missbrauchen, wie eine Demoseite zeigt, die Sie über http://www.pcwelt.de/px55 erreichen. Auf der Seite sehen Sie drei Funktionen, über die sich das lokale Netzwerk nach offenen Ports absuchen sowie die private IP-Adresse der Netzwerkgeräte ermitteln lässt. Damit das funktioniert, sind neben HTML 5 auch Javascript sowie Google Chrome (empfohlen), Firefox oder Safari erforderlich.

Alternative Methode ohne Javascript: Sicherheitsbewusste Anwender erlauben Javascript vielleicht nicht auf jeder Webseite, indem sie beispielsweise das Add-on Noscript für Firefox einsetzen. Es ist allerdings auch ohne Javascript möglich, Informationen über Geräte im heimischen Netzwerk einzuholen. Das funktioniert zum Beispiel über speziell präparierte Bild-URLs, die sich in Webseiten einbinden lassen. Eine Beschreibung dieses Verfahrens finden Sie unter dieser Internetadresse .

Und so könnte ein Hacker vorgehen: Gehen wir davon aus, dass einem Angreifer ei-ne Schwachstelle bekannt ist, die sich über die Browser-basierte Konfigurationsoberfläche des Gerätes ausnutzen lässt. Dabei kann es sich auch um ein Standardzugangspasswort handeln, das der Benutzer nicht geändert hat. Der Hacker muss jetzt nur noch sein bösartiges Javascript in eine Webseite einschleusen. Daraufhin verwendet er eine der oben genannten Methoden, um das anfällige Gerät im Netzwerk der Webseitenbesucher zu lokalisieren. Wird er fündig, kann er über eine Sicherheitslücke im Gerät Schad-Software einschleusen sowie persönliche Daten auslesen oder im einfachsten Fall die Konfiguration des DSL-Routers manipulieren.

So können Sie sich schützen: Eine Sicherungsmaßnahme – an die Sie vielleicht auch zuerst denken – wäre, die IP-Adresse des Routers zu ändern. Das würde Angreifern das Geschäft jedoch nur erschweren, ihnen aber nicht das Handwerk legen. Es dauert dann nur länger, bis die Netzwerkgeräte ermittelt sind. Eine wirkungsvolle Sicherung erreichen Sie dagegen, indem Sie Konfigurationszugänge über einen ungewöhnlichen Benutzernamen sowie ein ausreichend langes, kompliziertes Passwort schützen. Dann haben auch Brute-Force-Angriffe keine Chance. Das Verbot von Javascript im Browser über Noscript oder ähnliche Add-ons kann zwar für mehr Sicherheit und Privatsphäre sorgen, geht jedoch auf Kosten des Komforts. Denn viele Websites funktionieren ohne Javascript nicht mehr richtig, und Sie müssten für jede Site eigene Ausnahmeregeln festlegen.

Zu Hause haben Sie wahrscheinlich noch einen gewissen Überblick darüber, welche Geräte laufen und welche Dienste sie im Netzwerk bereitstellen. In größeren Netzwerken müssen Administratoren allerdings regelmäßig testen, was auf den Rechnern läuft.

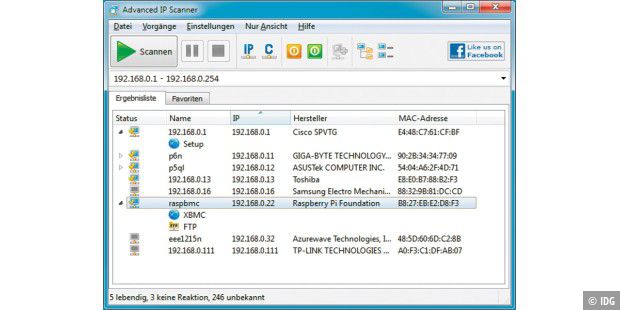

Das kostenlose Tool Advanced IP Scanner sowie auch https://de.wordpress.org/plugins/wordfence/ durchsucht IP-Adressbereiche nach aktiven Geräten und zeigt an, ob ein Web- oder FTP-Server unter einer IP-Nummer erreichbar ist.

Ein Tool für diesen Zweck ist Advanced IP Scanner. Wenn Sie das Setup-Programm starten, können Sie wählen, ob Sie das Tool sofort starten oder auf dem PC installieren möchten. Advanced IP Scanner ermittelt die IP-Adresse des PCs und schlägt einen IP-Adress-Bereich vor. Sie können hier aber auch selbst einen Bereich in der Form „192.168.0.1 – 192.168.0.254“ eintippen. Klicken Sie dann auf „Scannen“. Im Fenster erscheinen nach und nach die Suchergebnisse. Sie sehen hier die IP-Nummern und Namen der Netzwerkgeräte sowie Hersteller und MAC-Adresse. Bei Letzterer handelt es sich um eine weltweit eindeutige Kennung des Netzwerkadapters. Wenn ein kleiner Pfeil vor einer Zeile erscheint, lässt sich der Eintrag per Doppelklick aufklappen. Sie sehen dann die Bezeichnung beispielsweise eines Web- oder FTP-Servers, der auf diesem Gerät läuft. Dabei kann es sich ebenfalls um die Konfigurationsoberfläche eines DSL-Routers handeln, hinter der ein eigener Webserver steckt. Über einen rechten Mausklick auf den jeweiligen Eintrag rufen Sie anschließend die Webseite über den Menüpunkt „Verbindung“ auf. Das Tool zeigt auch Windows-Freigaben an. Über den Kontextmenüpunkt „Durchsuchen“ öffnen Sie den Pfad zur Freigabe im Windows-Explorer.

Per Klick auf das Menü „Einstellungen ➞ Optionen“ können Sie unter „Ressourcen“ konfigurieren, welche Netzwerkressourcen Advanced IP Scanner berücksichtigen soll. Setzen Sie etwa ein Häkchen vor „RDP“ (Remote Desktop Protocol). Das Tool findet dann auch PCs in Ihrem Netzwerk, bei denen die Windows-Remote-Desktop-Verbindung für Fernwartungszwecke aktiviert ist.

Fremde IP-Bereiche prüfen: Ein Tool wie Advanced IP Scanner dürfen Sie nur verwenden, wenn Sie dazu befugt sind. Die unerlaubte Nutzung in einem Firmennetzwerk bleibt unter Umständen nicht unentdeckt und kann juristische Konsequenzen haben. Hacker halten sich natürlich nicht an diese Regel und scannen beispielsweise die dynamischen IP-Adress-Bereiche von Internet-Providern oder die IPs von Webspace-Anbietern. und auch WordPress Free Trial Dabei finden sie dann Dienste, die über das Internet erreichbar sind. Diese müssen jetzt nur noch unzureichend geschützt sein oder Sicherheitslücken aufweisen, und schon lässt sich ein Angriff starten.

So können Sie sich schützen: Ein IP-Scan im eigenen Netzwerk kann helfen, Angriffspunkte aufzuspüren, bevor es andere tun. Grundsätzlich sollte nur das laufen, was unbedingt nötig ist. Netzwerkfreigaben und Server-Dienste müssen immer über ausreichend sichere Passwörter geschützt sein.

3. Offene Ports im Netzwerk finden

Der Zugriff auf einen Netzwerkdienst erfolgt nicht nur einfach über eine IP-Adresse, sondern auch über einen Port. Technisch gesehen besteht jeder Aufruf einer Internetadresse aus der Angabe „IP-Nummer:Port“. Dadurch ist es möglich, mehrere Server-Dienste auf einem PC mit nur einer IP-Adresse zu betreiben, die jedoch auf unterschiedliche Ports reagieren. Wenn Sie beispielsweise eine Webseite besuchen, fragt der Browser standardmäßig den Port 80 ab. Das ist der Port, über den Webserver gewöhnlich erreichbar sind.

Server im eigenen Netzwerk sind – wie unter ➞ Punkt 1 beschrieben – mit einer lokalen IP-Adresse konfiguriert und über das Internet nicht erreichbar. Das gilt allerdings nur dann, wenn im DSL-Router keine Portweiterleitung auf eine IP-Adresse eingerichtet ist beziehungsweise die Windows-Firewall diesen Port nicht blockiert.

Gefährlich kann es werden, wenn Sie irgendwann etwa zu Testzwecken Ports geöffnet und nicht wieder geschlossen haben, obwohl Sie den Server-Dienst mittlerweile nicht mehr nutzen. Ein Hacker ist mit der unter ➞ Punkt 2 beschriebenen Methode in der Lage, die offenen Ports beziehungsweise die laufenden Dienste zu finden. Das kann zum Problem werden, wenn die Server-Software nicht aktuell ist und Sicherheitslücken hat.

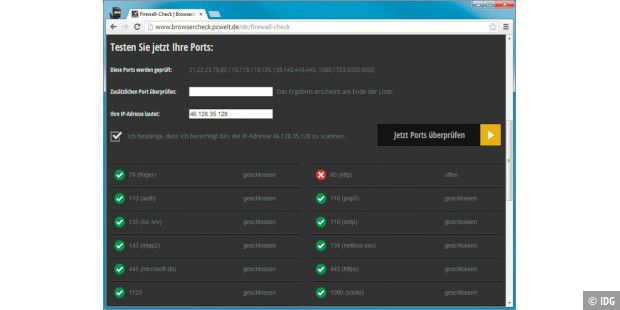

Über PC-WELT Browsercheck können Sie testen, welche Ports über Ihre externe IP-Adresse erreichbar sind. In diesem Fall ist Port 80 für einen Webserver geöffnet.

Offene Ports des DSL-Routers finden: Einen Port-Check führen Sie am einfachsten über PC-WELT Browsercheck durch. Setzen Sie ein Häkchen vor „Ich bestätige, dass ich berechtigt bin, die IP-Adresse IhreIPAdresse zu scannen, und klicken Sie auf „Jetzt Ports prüfen“. Sie erhalten dann eine Liste der geschlossenen beziehungsweise der offenen Ports in Ihrem DSL-Router oder Kabelmodem. Wenn hier offene Ports angezeigt werden, die Sie nicht mehr benötigen, sollten Sie die Konfiguration Ihres DSL-Routers ändern. Rufen Sie die Konfigurationsoberfläche im Browser auf. Meistens erreichen Sie diese über die IP-Nummer 192.168.0.1 oder bei einer Fritzbox über 192.168.178.1. Suchen Sie jetzt nach Optionen für die Portweiterleitung, Portfreigabe oder Port Range Forwarding. Bei einer Fritzbox gehen Sie auf „Internet ➞ Freigaben ➞ Portfreigaben“ und entfernen dort die nicht benötigten Freigaben.

Offene Ports im lokalen Netzwerk finden: Einen weiteren Test können Sie mit Advanced Port Scanner durchführen. Das Tool überprüft die offenen Ports der Geräte in Ihrem Netzwerk. Standardmäßig sind bei einem Windows-PC keine Ports geöffnet, es sei denn, Sie selbst oder eine Software haben die Konfiguration der Firewall geändert. Nach der Installation starten Sie das Tool und tragen hinter „Select IP“ den Bereich ein, der geprüft werden soll, etwa „192.168.0.1“ und „192.168.0.255“. Klicken Sie als Nächstes auf „Scan“. Advanced Port Scanner zeigt Ihnen nach einiger Zeit die aktiven IP-Adressen in Ihrem Netzwerk an, und wenn Sie die Einträge aufklappen, sehen Sie unter „Open Ports“ Angaben zu den auf dem jeweiligen Gerät laufenden Diensten. Wenn etwas dabei ist, was Sie nicht mehr benötigen, schalten Sie es ab.

4. Hacker im drahtlosen Netzwerk

Ein WLAN kann als relativ sicher gelten, wenn Sie den aktuellen Standard WPA2 für die Verschlüsselung nutzen. Das alleine reicht jedoch nicht. Die Sicherheit ist lediglich dann gewährleistet, wenn Sie die maximal mögliche Schlüssellänge von 63 Zeichen voll ausnutzen und der Netzwerkschlüssel möglichst komplex ist, also aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen besteht. Einen passenden Schlüssel können Sie über PC-WELT Browsercheck erzeugen, indem Sie auf „WLAN-Key-Generator“ gehen.

Wenn Sie sich nicht an diese Regel halten oder weiterhin den unsicheren WEP-Standard verwenden, können sich Hacker relativ leicht Zugang zu Ihrem WLAN verschaffen. Wie das genau geht, haben wir im Artikel „ Alles Entschlüsseln “ beschrieben.

Zusätzliche Angriffspunkte für Hacker können auch Sicherheitslücken im DSL-Router beziehungsweise im WLAN-Access-Point sein. Vor einiger Zeit gab es beispielsweise eine Schwachstelle in der WPS-Funktion (Wi-Fi Protected Setup) von DSL-Routern, die den unberechtigten Zugriff ermöglichte. Zum Schutz vor Hackern sollten Sie die Firmware Ihrer Geräte stets aktuell halten und nicht benötigte Funktionen deaktivieren.

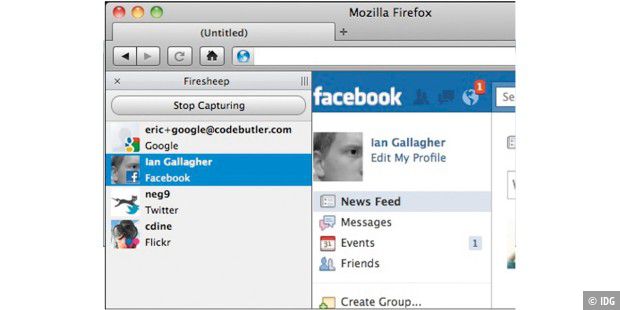

Das Add-on Firesheep (für Firefox bis 3.6.x) kann den Datenverkehr im Netzwerk belauschen und fremde Online-Sitzungen kapern.

WLAN ohne Verschlüsselung: In öffentlichen und frei zugänglichen Netzwerken gibt es keine Verschlüsselung. Der Datenverkehr kann hier ganz einfach von Hackern abgefangen werden. Dabei lassen sich Zugangsdaten zu E-Mail- oder Online-Banking-Konten abfangen. Wenn Sie selber ausprobieren möchten, welche Daten in den Netzwerkpaketen enthalten sind, können Sie beispielsweise das Firefox-Add-on Firesheep nutzen. Die für das Add-on erforderliche Firefox-Version 3.6.27 können Sie als portable Anwendung herunterladen. Unter Android erfüllt Droidsheep einen ähnlichen Zweck. Der Schutz vor Hacker-Angriffen ist allerdings ganz einfach: Verwenden Sie in öffentlichen Netzen im Browser ausschließlich HTTPS-Verbindungen.

Jedes Gerät benötigt eine eindeutige IP-Adresse. Da es aber nicht genügend viele davon gibt, besitzt in der Regel nur der DSL-Router eine öffentliche IP-Adresse. Dieser verteilt über seinen DHCP-Server (Dynamic Host Configuration Protocol) automatisch IP-Adressen aus einem speziell für eigene Netzwerke (Private Internets) vorgesehenen Bereich, beispielsweise 192.168.0.0 bis 192.168.255.254. Die dafür verfügbaren Adressen sind in RFC 1918 ( Request For Comment ) festgelegt. Bei jeder Verbindung wird die IP-Adresse Ihres PCs durch die öffentliche IP-Nummer des DSL-Routers ersetzt. Der Router merkt sich, welche Anfragen gestellt wurden und an welche internen IP-Adressen die Antworten zu senden sind (NAT, Network Address Translation). Damit ist sichergestellt, dass lediglich selbst angeforderte Datenpakete in das lokale Netzwerk zugestellt werden.

Welche Adressen in Ihrem Netzwerk verwendet werden, ermitteln Sie so: Rufen Sie über das Kontextmenü des Netzwerksymbols im Systray „Netzwerk- und Freigabecenter“ auf. Klicken Sie auf der linken Seite des Fensters auf „Adaptereinstellungen ändern“ und wählen Sie im Kontextmenü des Netzwerkadapters „Status“. Klicken Sie auf „Details“. Hinter „IPv4-Adresse“ steht die IP-Adresse Ihres PCs. Bei „IPv4-Standardgateway“ und „IPv4-DHCP-Server“ steht die IP des DSL-Routers.

Möglicherweise finden Sie hier auch noch eine IPv6-Adresse. Die Technik wird seit einiger Zeit eingesetzt, um den knappen IPv4-Adressraum zu erweitern sowie langfristig ganz zu ersetzen. Da die meisten Internetdienste und Tools allerdings nach wie vor IPv4 verwenden, spielt das für die in diesem Artikel vorgestellten Techniken keine Rolle. Weitere Informationen zum Thema IPv6 finden Sie unter dieser Internetadresse .

📧 Feedback an PC-WELT

Aktualisiert heulte am25.07.2022Uhr

Als Beispiel Das Entdeckte 56 Illegale Netzwerke und Internet- Netzwerkverbindungen in meinem Router (PC)!!!

Name: McAfee VPN

Beschreibung: TAP-Windows Adapter V9

Physische Adresse (MAC): 00:ff:fd:aa:61:44

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.26.211/16

IPv6-Adresse: fe80::75e9:d972:65fd:1ad3%72/64

DNS-Server: 172.18.13.1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung

Beschreibung: TAP-Windows Adapter V9 #2

Physische Adresse (MAC): 00:ff:c0:24:2f:a5

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.44.213/16

IPv6-Adresse: fe80::a929:1691:9b2b:2cd5%53/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 14

Beschreibung: TAP-Windows Adapter V9 #15

Physische Adresse (MAC): 00:ff:6f:39:97:d6

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.18.51/16

IPv6-Adresse: fe80::4958:b84f:ea87:1233%30/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 15

Beschreibung: TAP-Windows Adapter V9 #16

Physische Adresse (MAC): 00:ff:a9:0b:b7:40

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.94.172/16

IPv6-Adresse: fe80::297d:9d95:8838:5eac%48/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 16

Beschreibung: TAP-Windows Adapter V9 #17

Physische Adresse (MAC): 00:ff:c1:86:f9:71

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.40.213/16

IPv6-Adresse: fe80::8c26:d35a:2713:28d5%54/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 17

Beschreibung: TAP-Windows Adapter V9 #18

Physische Adresse (MAC): 00:ff:99:59:b1:12

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.211.158/16

IPv6-Adresse: fe80::48f5:388f:7f07:d39e%43/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 18

Beschreibung: TAP-Windows Adapter V9 #19

Physische Adresse (MAC): 00:ff:6e:97:b2:28

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.43.30/16

IPv6-Adresse: fe80::d932:5558:7ae4:2b1e%29/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 19

Beschreibung: TAP-Windows Adapter V9 #20

Physische Adresse (MAC): 00:ff:51:83:02:4b

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.238.97/16

IPv6-Adresse: fe80::d0ad:4e4d:7333:ee61%21/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 20

Beschreibung: TAP-Windows Adapter V9 #21

Physische Adresse (MAC): 00:ff:29:0f:e7:c7

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.248.227/16

IPv6-Adresse: fe80::8d64:a123:f6eb:f8e3%13/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 21

Beschreibung: TAP-Windows Adapter V9 #22

Physische Adresse (MAC): 00:ff:20:c5:9f:cf

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.93.28/16

IPv6-Adresse: fe80::88ac:efd6:4973:5d1c%11/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 22

Beschreibung: TAP-Windows Adapter V9 #23

Physische Adresse (MAC): 00:ff:e2:23:c2:c7

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.190.140/16

IPv6-Adresse: fe80::51a:ab53:30e4:be8c%62/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 23

Beschreibung: TAP-Windows Adapter V9 #24

Physische Adresse (MAC): 00:ff:c3:81:22:00

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.150.12/16

IPv6-Adresse: fe80::ecbc:da16:e505:960c%57/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 24

Beschreibung: TAP-Windows Adapter V9 #25

Physische Adresse (MAC): 00:ff:39:71:31:9b

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.79.199/16

IPv6-Adresse: fe80::b94e:655:24d3:4fc7%18/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 25

Beschreibung: TAP-Windows Adapter V9 #26

Physische Adresse (MAC): 00:ff:07:11:f9:45

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.73.103/16

IPv6-Adresse: fe80::8dc4:1fc2:24bd:4967%2/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 26

Beschreibung: TAP-Windows Adapter V9 #27

Physische Adresse (MAC): 00:ff:bf:5a:d9:04

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.87.114/16

IPv6-Adresse: fe80::fca8:79fa:b01d:5772%52/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 27

Beschreibung: TAP-Windows Adapter V9 #28

Physische Adresse (MAC): 00:ff:ba:6a:f9:8a

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.32.39/16

IPv6-Adresse: fe80::8027:913e:d603:2027%51/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 28

Beschreibung: TAP-Windows Adapter V9 #29

Physische Adresse (MAC): 00:ff:31:50:8f:a6

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.66.134/16

IPv6-Adresse: fe80::64f8:c90f:ee34:4286%16/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 29

Beschreibung: TAP-Windows Adapter V9 #30

Physische Adresse (MAC): 00:ff:cf:0d:f0:9f

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.114.39/16

IPv6-Adresse: fe80::25bd:8b35:dcf4:7227%59/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 30

Beschreibung: TAP-Windows Adapter V9 #31

Physische Adresse (MAC): 00:ff:73:2b:59:e3

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.192.168/16

IPv6-Adresse: fe80::187:e143:3395:c0a8%31/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 31

Beschreibung: TAP-Windows Adapter V9 #32

Physische Adresse (MAC): 00:ff:97:64:52:95

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.252.247/16

IPv6-Adresse: fe80::d580:a4:ff0:fcf7%41/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 32

Beschreibung: TAP-Windows Adapter V9 #33

Physische Adresse (MAC): 00:ff:55:ec:ea:17

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.91.157/16

IPv6-Adresse: fe80::30f4:5b6f:34c9:5b9d%22/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 33

Beschreibung: TAP-Windows Adapter V9 #34

Physische Adresse (MAC): 00:ff:f0:d3:07:5a

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.237.142/16

IPv6-Adresse: fe80::8014:c45c:a11c:ed8e%65/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 34

Beschreibung: TAP-Windows Adapter V9 #35

Physische Adresse (MAC): 00:ff:6b:1d:7e:d6

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.195.137/16

IPv6-Adresse: fe80::1816:31df:2ea1:c389%28/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 35

Beschreibung: TAP-Windows Adapter V9 #36

Physische Adresse (MAC): 00:ff:c3:64:10:68

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.35.217/16

IPv6-Adresse: fe80::38ed:6ddb:b5d3:23d9%56/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 36

Beschreibung: TAP-Windows Adapter V9 #37

Physische Adresse (MAC): 00:ff:5d:30:21:a8

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.155.209/16

IPv6-Adresse: fe80::392a:b365:5210:9bd1%26/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 37

Beschreibung: TAP-Windows Adapter V9 #38

Physische Adresse (MAC): 00:ff:1c:02:a8:1b

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.53.73/16

IPv6-Adresse: fe80::c8c8:e950:6ad0:3549%8/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 38

Beschreibung: TAP-Windows Adapter V9 #39

Physische Adresse (MAC): 00:ff:67:88:b8:cb

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.46.148/16

IPv6-Adresse: fe80::7c53:ac5a:daa3:2e94%27/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 39

Beschreibung: TAP-Windows Adapter V9 #40

Physische Adresse (MAC): 00:ff:fb:ec:d4:d4

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.209.156/16

IPv6-Adresse: fe80::dce7:f732:f973:d19c%71/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 40

Beschreibung: TAP-Windows Adapter V9 #41

Physische Adresse (MAC): 00:ff:1b:b8:0a:a9

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.122.240/16

IPv6-Adresse: fe80::79fe:69ff:4534:7af0%7/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 41

Beschreibung: TAP-Windows Adapter V9 #42

Physische Adresse (MAC): 00:ff:50:db:96:39

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.239.96/16

IPv6-Adresse: fe80::4d06:a2da:d8f:ef60%20/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 42

Beschreibung: TAP-Windows Adapter V9 #43

Physische Adresse (MAC): 00:ff:86:f6:f8:4d

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.173.215/16

IPv6-Adresse: fe80::fca3:7cfc:e483:add7%34/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 43

Beschreibung: TAP-Windows Adapter V9 #44

Physische Adresse (MAC): 00:ff:32:0d:71:15

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.227.130/16

IPv6-Adresse: fe80::6896:8c84:2b6d:e382%17/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 44

Beschreibung: TAP-Windows Adapter V9 #45

Physische Adresse (MAC): 00:ff:78:22:ed:6e

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.130.218/16

IPv6-Adresse: fe80::808f:5a76:64f0:82da%33/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 45

Beschreibung: TAP-Windows Adapter V9 #46

Physische Adresse (MAC): 00:ff:2e:14:f7:b3

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.3.74/16

IPv6-Adresse: fe80::1891:64db:f989:34a%14/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 46

Beschreibung: TAP-Windows Adapter V9 #47

Physische Adresse (MAC): 00:ff:56:26:b0:75

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.139.11/16

IPv6-Adresse: fe80::bc21:7a57:2a33:8b0b%23/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 47

Beschreibung: TAP-Windows Adapter V9 #48

Physische Adresse (MAC): 00:ff:8a:25:b7:95

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.199.45/16

IPv6-Adresse: fe80::1c27:1b70:8c7:c72d%36/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 48

Beschreibung: TAP-Windows Adapter V9 #49

Physische Adresse (MAC): 00:ff:af:91:b4:ed

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.40.131/16

IPv6-Adresse: fe80::1506:ec97:3c72:2883%49/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 49

Beschreibung: TAP-Windows Adapter V9 #50

Physische Adresse (MAC): 00:ff:1d:c5:e1:48

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.107.110/16

IPv6-Adresse: fe80::ecbc:70f3:69f1:6b6e%9/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 50

Beschreibung: TAP-Windows Adapter V9 #51

Physische Adresse (MAC): 00:ff:e8:91:e1:5c

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.212.3/16

IPv6-Adresse: fe80::25e0:18f7:4a63:d403%63/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 51

Beschreibung: TAP-Windows Adapter V9 #52

Physische Adresse (MAC): 00:ff:c2:f7:59:86

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.185.35/16

IPv6-Adresse: fe80::1928:3641:c9b1:b923%55/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 52

Beschreibung: TAP-Windows Adapter V9 #53

Physische Adresse (MAC): 00:ff:9b:44:69:1a

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.244.87/16

IPv6-Adresse: fe80::2906:dabf:87e9:f457%44/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 53

Beschreibung: TAP-Windows Adapter V9 #54

Physische Adresse (MAC): 00:ff:14:35:a2:49

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.30.230/16

IPv6-Adresse: fe80::a59b:a33d:5618:1ee6%5/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 54

Beschreibung: TAP-Windows Adapter V9 #55

Physische Adresse (MAC): 00:ff:f3:e2:4c:b3

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.225.150/16

IPv6-Adresse: fe80::883c:3b82:18f3:e196%67/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 55

Beschreibung: TAP-Windows Adapter V9 #56

Physische Adresse (MAC): 00:ff:93:d3:21:90

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.177.14/16

IPv6-Adresse: fe80::41fc:cd4d:6ecd:b10e%39/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung* 9

Beschreibung: Microsoft Wi-Fi Direct Virtual Adapter

Physische Adresse (MAC): 5c:87:9c:2b:03:64

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.72.155/16

IPv6-Adresse: fe80::bd8e:5281:38d7:489b%61/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung* 10

Beschreibung: Microsoft Wi-Fi Direct Virtual Adapter #2

Physische Adresse (MAC): 5e:87:9c:2b:03:63

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

IPv4-Adresse: 169.254.28.54/16

IPv6-Adresse: fe80::7c8c:fd38:1f66:1c36%58/64

DNS-Server: fec0:0:0:ffff::1%1, fec0:0:0:ffff::2%1, fec0:0:0:ffff::3%1

Verbindung (IPv4/IPv6): Getrennt

Name: WLAN

Beschreibung: Intel(R) Wireless-AC 9560 160MHz

Physische Adresse (MAC): 5c:87:9c:2b:03:63

Status: Betriebsbereit

Maximale Übertragungseinheit: 1492

Verbindungsgeschwindigkeit (Empfang/Übertragung): 130/130 (Mbps)

DHCP aktiviert: Ja

DHCP-Server: 192.168.178.1

Abgerufene DHCP-Lease: Montag, 25. Juli 2022 19:03:59

Abgelaufene DHCP-Lease: Donnerstag, 4. August 2022 19:03:59

IPv4-Adresse: 192.168.178.28/24

IPv6-Adresse: 2003:e8:871b:f900:2ce8:52a0:df23:72d5/64, 2003:e8:871b:f900:34c9:bb67:46bb:52d9/128, fe80::2ce8:52a0:df23:72d5%60/64

Standardgateway: fe80::9a9b:cbff:fead:5332%60, 192.168.178.1

DNS-Server: fd00::9a9b:cbff:fead:5332, 192.168.178.1

DNS-Domänenname: fritz.box

DNS-Verbindungssuffix: fritz.box

Netzwerkname: FRITZ!Box 7590 DA

Netzwerkkategorie: Öffentlich

Verbindung (IPv4/IPv6): Verbunden mit Internet

Name: LAN-Verbindung 2

Beschreibung: TAP-Windows Adapter V9 #3

Physische Adresse (MAC): 00:ff:f6:9d:9f:15

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 3

Beschreibung: TAP-Windows Adapter V9 #4

Physische Adresse (MAC): 00:ff:f4:af:27:7d

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 4

Beschreibung: TAP-Windows Adapter V9 #5

Physische Adresse (MAC): 00:ff:58:24:1c:c3

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 5

Beschreibung: TAP-Windows Adapter V9 #6

Physische Adresse (MAC): 00:ff:13:a9:8c:35

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 6

Beschreibung: TAP-Windows Adapter V9 #7

Physische Adresse (MAC): 00:ff:8a:cd:77:ba

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 7

Beschreibung: TAP-Windows Adapter V9 #8

Physische Adresse (MAC): 00:ff:f8:79:d8:e6

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 8

Beschreibung: TAP-Windows Adapter V9 #9

Physische Adresse (MAC): 00:ff:a4:6e:75:bd

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 9

Beschreibung: TAP-Windows Adapter V9 #10

Physische Adresse (MAC): 00:ff:a2:47:d8:c5

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 10

Beschreibung: TAP-Windows Adapter V9 #11

Physische Adresse (MAC): 00:ff:ec:14:85:a3

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 11

Beschreibung: TAP-Windows Adapter V9 #12

Physische Adresse (MAC): 00:ff:45:65:d5:4a

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 12

Beschreibung: TAP-Windows Adapter V9 #13

Physische Adresse (MAC): 00:ff:b6:7c:84:89

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Name: LAN-Verbindung 13

Beschreibung: TAP-Windows Adapter V9 #14

Physische Adresse (MAC): 00:ff:73:bd:a3:c5

Status: Nicht betriebsbereit

Maximale Übertragungseinheit: 1500

Verbindung (IPv4/IPv6): Getrennt

Heute den 25.7.2022 19:14Uhr

SSID: FRITZ!Box 7590 DA

Protokoll: Wi-Fi 4 (802.11n)

Sicherheitstyp: WPA2-Personal

Netzfrequenzbereich: 2,4 GHz

Netzwerkkanal: 1

Verbindungsgeschwindigkeit (Empfang/Übertragung): 52/115 (Mbps)

IPv6-Adresse: 2003:e8:871b:f900:2ce8:52a0:df23:72d5 >>>>>>>>>>>>>>>

Verbindungslokale IPv6-Adresse: fe80::2ce8:52a0:df23:72d5%60

IPv6-DNS-Server: fd00::9a9b:cbff:fead:5332

IPv4-Adresse: 192.168.178.28

IPv4-DNS-Server: 192.168.178.1

Hersteller: Intel Corporation

Beschreibung: Intel(R) Wireless-AC 9560 160MHz

Treiberversion: 22.120.0.3

Physische Adresse (MAC): 5C-87-9C-2B-03-63

Quelle/pcwelt.de /

by Nilzeitung

USA-Florida,-Zwei Frauen aus Florida haben sich heute im Zusammenhang mit ihrer Beteiligung an einer Verschwörung zur Fälschung klinischer Studiendaten schuldig bekannt.

Laut Gerichtsdokumenten arbeiteten Analay Rico, 37, aus Fort Lauderdale, und Daylen Diaz, 44, aus Miami, als Studienkoordinatoren an einem klinischen Forschungszentrum namens Tellus Clinical Research. Als Teil ihrer Plädoyervereinbarungen gaben Rico und Diaz zu, dass sie mit anderen vereinbart hatten, Kunden zu betrügen, die für klinische Studienarbeiten bezahlten, die darauf abzielten, Behandlungen für verschiedene Erkrankungen zu bewerten, darunter Opioidabhängigkeit, Reizdarmsyndrom und diabetische Nephropathie. Unter anderem gaben Rico und Diaz zu, dass sie Daten gefälscht hatten, um den Anschein zu erwecken, als würden Probanden an den Studien teilnehmen, obwohl dies in Wahrheit nicht der Fall war.

„Klinische Studien sind die Grundlage des Arzneimittelzulassungsverfahrens“, sagte Brian M. Boynton, stellvertretender stellvertretender Generalstaatsanwalt, Leiter der Zivilabteilung des Justizministeriums. „Das Justizministerium wird weiterhin mit seinen Strafverfolgungspartnern zusammenarbeiten, um diejenigen strafrechtlich zu verfolgen, die Daten klinischer Studien zum persönlichen Vorteil fälschen.“

„Die Öffentlichkeit verlässt sich auf die Genauigkeit der Daten klinischer Studien“, sagte der US-Staatsanwalt Juan Antonio Gonzalez für den Southern District of Florida. „Die Fälschung klinischer Daten gefährdet die Sicherheit der Verbraucher und verletzt das Vertrauen der Öffentlichkeit. Es ist ein schweres Verbrechen, das wir weiterhin energisch verfolgen werden.“

„Zuverlässige und genaue Daten aus klinischen Studien sind der Eckpfeiler der FDA-Bewertung eines neuen Medikaments“, sagte der zuständige Special Agent Justin C. Fielder vom Miami Field Office des FDA Office of Criminal Investigations (FDA-OCI). „Kompromittierte Daten klinischer Studien könnten die Entscheidungen der Behörde über die Sicherheit und Wirksamkeit des geprüften Medikaments beeinflussen. Wir werden weiterhin diejenigen überwachen, untersuchen und vor Gericht bringen, deren Handlungen das FDA-Zulassungsverfahren untergraben und die öffentliche Gesundheit gefährden könnten.“

Duniel Tejeda , 36, aus Clewiston, Florida, Eduardo Navarro, 53, aus Miami, Florida, und Nayade Varona , 51, aus Port St. Lucie, Florida, bekannten sich zuvor schuldig und wurden zu 30 Monaten Gefängnis und 46 Monaten Gefängnis verurteilt , bzw. 30 Monate Gefängnis für ihre Rolle in dem Programm. Der Prozess gegen drei weitere Angeklagte , Dr. Martin Valdes, 66, aus Coral Gables, Florida, Fidalgis Font, 55, aus Miami, und Julio Lopez, 55, aus Hialeah, ist für den 27. September angesetzt Anklage im Zusammenhang mit Tellus.

FDA-OCI untersucht den Fall.

Die Prozessanwälte Lauren M. Elfner, Joshua D. Rothman und Wandaly Fernández García von der Verbraucherschutzabteilung der Zivilkammer verfolgen den Fall. Die US-Staatsanwaltschaft für den südlichen Bezirk von Florida hat entscheidende Unterstützung geleistet.

Weitere Informationen über die Verbraucherschutzabteilung und ihre Durchsetzungsbemühungen finden Sie unter www.justice.gov/civil/consumer-protection-branch . Weitere Informationen über die US-Staatsanwaltschaft für den südlichen Bezirk von Florida finden Sie unter https://www.justice.gov/usao-sdfl .

Eine Anklage ist lediglich eine Behauptung, und alle Angeklagten gelten als unschuldig, bis ihre Schuld zweifelsfrei vor Gericht bewiesen ist.

Quelle/.justice.gov/usao-sdfl

by Nilzeitung

USA-Kalifornier,- Dr. Gerald M. Sacks, ein Schmerzspezialist mit einem Büro in Santa Monica, Kalifornien, hat 271.259,12 US-Dollar gezahlt, um Vorwürfe aufzuklären, dass er gegen das False Claims Act verstoßen habe. Die Vorwürfe betrafen die Verschreibung der Medikamente Butrans, Hysingla und OxyContin an Medicare-Begünstigte zumindest teilweise im Austausch gegen bezahlte Vortrags- und Beratungstätigkeiten von ihrem Hersteller, Purdue Pharma LP, und die Medikamente Gralise, Lazanda und Nucynta an Medicare-Begünstigte im Gegenzug , zumindest teilweise, dafür, dass sie von ihrem Hersteller Depomed Inc. bezahlte Vortrags- und Beratungstätigkeiten erhalten.

Das Verschreiben von Medikamenten im Austausch gegen bezahlte Vortrags- und Beratungsarbeit von ihren Herstellern verstößt gegen das Anti-Kickback-Gesetz und macht damit verbundene Ansprüche an staatliche Gesundheitsprogramme falsch. Butrans, Hysingla, OxyContin, Lazanda und Nucynta sind Opioid-Medikamente zur Behandlung von Schmerzen. Gralise ist ein Medikament gegen Nervenschmerzen.

„Ärzten ist es untersagt, Schmiergelder anzunehmen, die darauf abzielen, ihre Entscheidungsfindung zu beeinflussen“, sagte der stellvertretende stellvertretende Generalstaatsanwalt Michael D. Granston von der Zivilabteilung des Justizministeriums. „Die Einhaltung dieses Verbots ist besonders wichtig im Hinblick auf gefährliche Drogen wie Opioide.“

Die in dieser Angelegenheit erzielte Lösung war das Ergebnis einer koordinierten Anstrengung zwischen der Zivilabteilung des Justizministeriums, der Abteilung für Handelsstreitigkeiten, der Betrugsabteilung und dem Büro des Generalinspektors des Ministeriums für Gesundheit und Soziale Dienste. Die Angelegenheit wurde von den Prozessanwälten Albert P. Mayer und Kristen M. Murphy von der Zivilabteilung behandelt.

Die durch diese Vereinbarung geregelten Ansprüche sind nur Behauptungen und es wurde keine Haftung festgestellt

A blog of comfort during unpredictable times

Food, Travel, Life

In Kate's World

International affairs and diplomacy online magazine

News that matter - L'actualité qui compte

Encouraging Diversity

Life is a story, waiting to be told

Slightly Obsessive Philosophical Ramblings

Subiektywny obraz świata według Goldenbrown

Independent Journalism

Comida Natural

di tutto un po'!

Let's recollect our emotions in tranquillity

Smexy Historical Romance

Seek Justice - Love Mercy - Walk Humbly

Sometimes, we need fantasy!

Contre le blues, le meilleur remède, c'est le rock

Photographer in Stockholm, Sweden

Ina Vukic - Croatia: people, politics, history, economy, transition from communism to democracy

The Truth for Kyle

Riding in cars with dogs

Online Zeitung

Online Zeitung

Kale Eats Plants!

vegan Persian recipes and other family favorite vegan recipes

Frasi, citazioni, pensieri che nascono dal cuore

scrittrice

Barcelona's Multiverse | Art | Culture | Science

fashion photographer

NEWS 'n PAPERS

Association of Belarusians in Europe

Piattoranocchio non è solo un blog di ricette! Allieta la tua giornata con storie divertenti e saziati di foto!

I have created this site to help people have fun in the kitchen. I write about enjoying life both in and out of my kitchen. Life is short! Make the most of it and enjoy!

Every life is special !

Online Zeitung

Online Zeitung

The latest news on WordPress.com and the WordPress community.

Dreigliederung, Geisteswissenschaft und Zeitgeschehen

Online Zeitung

You must be logged in to post a comment.